تحلیل عمیق آسیبپذیری بحرانی CVE-2026-24858| نفوذ به تجهیزات فورتینت از درگاه FortiCloud SSO

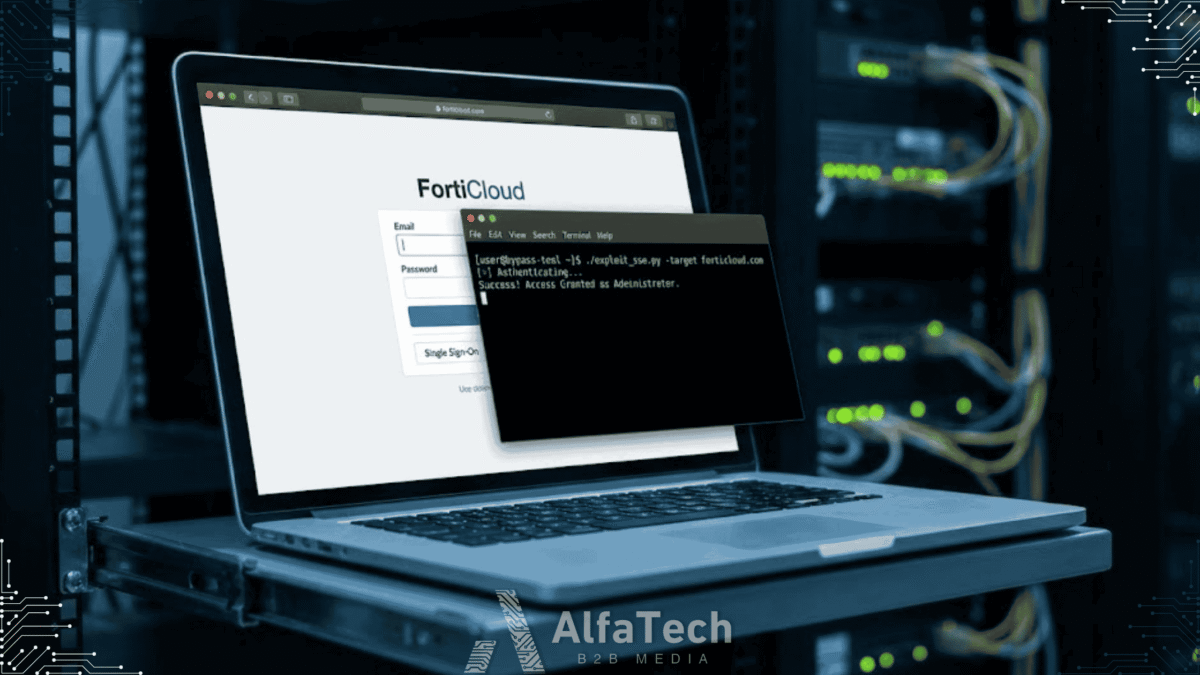

دنیای امنیت سایبری بار دیگر با یک شوک بزرگ روبرو شد. شرکت فورتینت (Fortinet) رسماً تأیید کرد که یک نقص امنیتی از نوع Zero-Day (روز صفر) با شناسه CVE-2026-24858، راه را برای مهاجمان جهت دور زدن مکانیزمهای احراز هویت باز کرده است. این آسیبپذیری که امتیاز بحرانی 9.8 از 10 را در شاخص CVSS دریافت کرده، مستقیماً قابلیت Single Sign-On (SSO) در سرویس ابری فورتینت را هدف قرار داده است. در این گزارش تحلیلی در آلفاتک، به کالبدشکافی این تهدید و راهکارهای فوری برای مدیران شبکه میپردازیم.

فهرست تحلیلی این گزارش:

۱. ماهیت آسیبپذیری CVE-2026-24858 چیست؟

آسیبپذیری CVE-2026-24858 یک نقص از نوع Improper Authentication یا احراز هویت ناقص است. در واقع، این حفره به مهاجم اجازه میدهد بدون داشتن دسترسیهای مجاز، لایههای امنیتی را دور زده و به عنوان یک مدیر سیستم (Admin) وارد کنسول مدیریتی تجهیزات شود. شدت این نقص به حدی است که فورتینت آن را در رده “بحرانی” قرار داده است، چرا که مهاجم برای بهرهبرداری از آن به دانش فنی پیچیدهای نیاز ندارد و تنها با داشتن یک حساب فعال ابری میتواند وارد دستگاههای دیگران شود.

۲. محصولات تحت تأثیر؛ دایره نفوذ تا کجاست؟

یکی از دلایل نگرانی متخصصان در آلفاتک، گستردگی محصولاتی است که تحت تأثیر این Zero-Day قرار گرفتهاند. این نقص تنها محدود به فایروالهای مشهور فورتگیت (FortiGate) نیست، بلکه اکوسیستم وسیعی از محصولات این شرکت را در بر میگیرد:

- FortiOS: سیستمعامل اصلی تمام فایروالهای فورتگیت.

- FortiManager: ابزار مدیریت متمرکز شبکه.

- FortiAnalyzer: سیستم تجزیه و تحلیل و لاگگیری.

- FortiProxy و FortiWeb: سرویسهای پروکسی و فایروالهای اپلیکیشن تحت وب.

این گستردگی نشان میدهد که یکپارچگی سرویسهای ابری فورتینت (FortiCloud) علیرغم ایجاد سهولت در مدیریت، میتواند به پاشنه آشیل امنیت تبدیل شود.

۳. آناتومی حمله: مهاجم چگونه از SSO سوءاستفاده میکند؟

قابلیت Single Sign-On به کاربران اجازه میدهد با یک بار ورود به حساب FortiCloud، به تمامی دستگاههای ثبت شده خود دسترسی داشته باشند. در CVE-2026-24858، مهاجم با در اختیار داشتن یک حساب FortiCloud و یک دستگاه ثبت شده (حتی به صورت قانونی)، از نقص در تبادل توکنهای احراز هویت استفاده کرده و هویت خود را به دستگاه کاربر دیگری جعل میکند. شرط لازم برای این حمله، فعال بودن قابلیت SSO روی دستگاه قربانی است.

۴. تله تنظیمات پیشفرض در هنگام ثبت دستگاه

فورتینت مدعی است که این قابلیت به صورت پیشفرض غیرفعال است، اما یک “تله” در رابط گرافیکی (GUI) وجود دارد. زمانی که مدیران سیستم اقدام به ثبت دستگاه در FortiCare میکنند، گزینهای تحت عنوان “Allow administrative login using FortiCloud SSO” به صورت خودکار پیشنهاد میشود. اگر مدیر سیستم در حین ثبتنام، این تیک را غیرفعال نکند، قابلیت SSO فعال شده و دستگاه در معرض سوءاستفاده قرار میگیرد. این موضوع نشاندهنده اهمیت بازبینی دقیق تنظیمات در زمان نصب (Deployment) است.

۵. واکنش فورتینت و اقدامات کنترلی در FortiCloud

طبق گزارشهای واصله به رسانه آلفاتک، فورتینت پس از شناسایی موج حملات در تاریخ ۲۲ ژانویه ۲۰۲۶، دو حساب مخربی که عامل این حملات بودند را مسدود کرد. با این حال، به دلیل عمق فاجعه، این شرکت در تاریخ ۲۶ ژانویه اقدام بیسابقهای انجام داد و قابلیت SSO را به طور موقت برای تمامی کاربران جهان غیرفعال کرد تا از نفوذهای بیشتر جلوگیری شود. از تاریخ ۲۷ ژانویه این سرویس مجدداً فعال شده است، اما با یک محدودیت بزرگ: نسخههای آسیبپذیر دیگر اجازه ورود از طریق SSO را نخواهند داشت.

۶. راهنمای گامبهگام برای ایمنسازی تجهیزات

اگر از تجهیزات فورتینت استفاده میکنید، تیم فنی آلفاتک توصیه میکند اقدامات زیر را فوراً انجام دهید:

- غیرفعالسازی فوری SSO: اگر نیازی به ورود از طریق ابر ندارید، گزینه FortiCloud SSO را در تنظیمات ادمین غیرفعال کنید.

- آپدیت فریمور: نسخههای اصلاح شده برای FortiOS و سایر محصولات منتشر شده است. فوراً به آخرین نسخه پایدار مهاجرت کنید.

- بررسی لاگهای ورود: لاگهای سیستم را برای پیدا کردن ورودهای مشکوک از مبدأ سرویسهای ابری بررسی کنید.

- احراز هویت چندعاملی (MFA): برای تمامی حسابهای FortiCloud، قابلیت احراز هویت دو مرحلهای را اجباری کنید.

| محصول | نسخه آسیبپذیر | وضعیت اصلاحیه |

|---|---|---|

| FortiOS | نسخههای 7.0 الی 7.4.x | منتشر شده |

| FortiManager | تمام نسخههای 7.x | منتشر شده |

۷. درسهایی برای آینده امنیت زیرساخت

آسیبپذیری CVE-2026-24858 بار دیگر به ما یادآوری کرد که “اعتماد مطلق” به سرویسهای ابری (Cloud-Managed) میتواند خطرناک باشد. رویکرد Zero Trust یا “عدم اعتماد مطلق” باید در لایههای مدیریتی نیز اعمال شود. مدیران شبکه باید بدانند که سهولت در دسترسی (مانند SSO) همواره با یک هزینه امنیتی همراه است. رسانه آلفاتک همواره تأکید دارد که جداسازی شبکه مدیریت (Management Plane) از شبکه عمومی، بهترین راهکار برای جلوگیری از سوءاستفاده از چنین نقصهایی است.

یادداشت تحلیلی: این Zero-Day نشان داد که حتی غولهای امنیتی مثل فورتینت نیز از اشتباهات منطقی در پیادهسازی سرویسهای ابری مصون نیستند. شفافیت فورتینت در افشای این نقص قابل تقدیر است، اما سرعت عمل مدیران شبکه در آپدیت تجهیزات، تعیینکننده نهایی امنیت سازمانها خواهد بود.

برای دریافت آخرین اخبار و تحلیلهای فنی در حوزه امنیت فورتینت، بخش زیرساخت رسانه آلفاتک را دنبال کنید.